CASB vs SASE : quelles différences ?

Que choisir entre CASB et SASE pour sécuriser son cloud ? Découvrez leurs périmètres, usages et avantages afin de choisir la solution adaptée à votre entreprise.

CASB vs SASE : quelles différences pour sécuriser le cloud ?

L’Internet et le cloud computing ont évolué de bien des manières avec notamment l’avènement du télétravail et la multiplication de services cloud et d’objets connectés (IoT).

CASB et SASE promettent de répondre aux nouveaux besoins de sécurisation informatique que ces changements impliquent. Mais quelle différence entre CASB et SASE ? Ces deux concepts, plus complémentaires qu’on le pense, couvrent des périmètres de sécurité différents. Voici les éléments clés pour vous aider à choisir entre CASB et SASE pour votre entreprise.

Définitions et positionnement de CASB et SASE

CASB : la protection des applications cloud

En 2012, en réponse à l’adoption croissante du cloud computing, dont les applications SaaS, Gartner crée le concept CASB (Cloud Access Security Broker). L’objectif du CASB, parfois traduit par « Courtier de sécurité d’accès au cloud », est de protéger les données dans un environnement changeant où les applications et les données sont stockées en dehors du périmètre du réseau local (LAN). Le CASB est un outil essentiel dans la sécurisation de la migration vers le cloud.

Aujourd’hui, cette technologie de sécurité du cloud se présente le plus souvent sous la forme d’une solution hébergée dans le cloud selon un modèle SaaS (Software-as-a-Service). Néanmoins, le concept CASB peut aussi être déployé sous forme de :

- « appliance virtuelle », une machine virtuelle préconfigurée installée sur un serveur de l’entreprise ou dans une infrastructure cloud (IaaS, Infrastructure-as-a-Service) ;

- « appliance physique », un équipement matériel placé dans le réseau informatique de l’entreprise (sur site).

Dans les architectures modernes et complexes, la solution CASB est souvent intégrée à un framework SASE. Il y apporte alors la brique spécifiquement dédiée à la protection des applications et des données dans le cloud.

SASE : la sécurisation au plus près des utilisateurs

Le SASE (Secure Access Service Edge), parfois traduit par « service d’accès sécurisé edge », est un cadre d’architecture réseau, défini par Gartner en 2019. Il se présente sous la forme d’un framework unifié intégrant réseau et plusieurs briques de sécurité des systèmes d’information, dont les services sont délivrés depuis des points de présence (PoP) proches des utilisateurs. Cette conception le rapproche des principes de l’edge computing (traitement des données au plus près de leur source).

Le SASE est ainsi conçu comme une architecture de sécurité cloud native. Cette approche répond aux nouveaux besoins induits par l’évolution rapide du cloud computing et l’adoption massive des usages cloud, notamment le travail à distance et l’IoT.

L’objectif du SASE est de fournir un accès sécurisé et optimisé aux utilisateurs, aux applications hébergées et aux données, quel que soit l’endroit où ils se trouvent.

CASB : périmètre, fonctionnalités et avantages

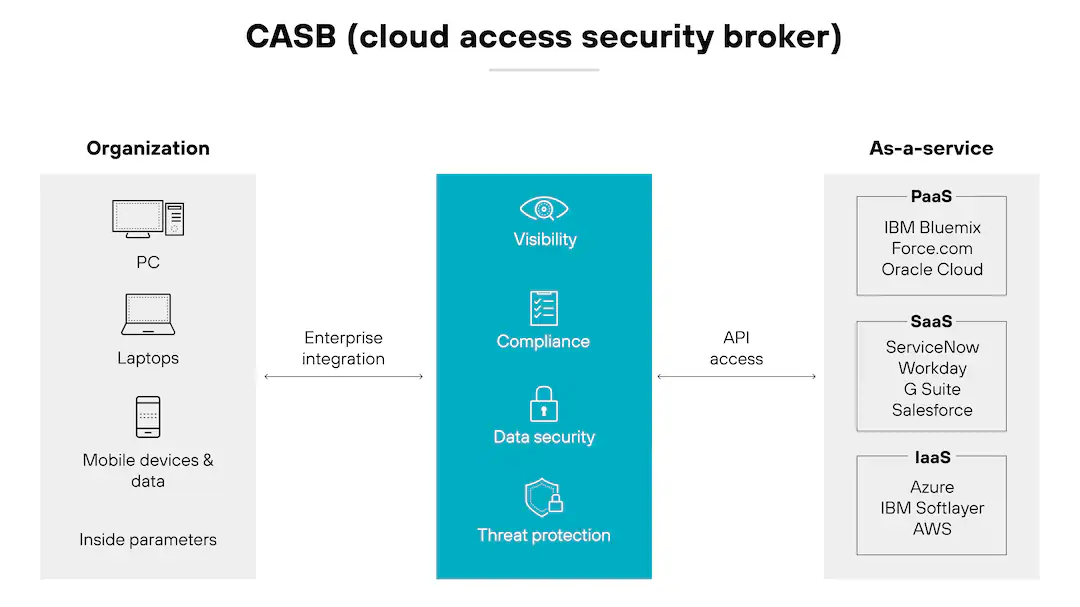

Périmètre de protection du CASB

Le CASB se concentre uniquement sur la protection des données, des applications et services cloud (SaaS, IaaS). Il est donc spécialisé sur la sécurité cloud et ne couvre pas la sécurité du réseau informatique dans son ensemble.

(source : Palo Alto Networks)

Fonctionnalités du CASB

Un CASB permet de :

- s’assurer que les ressources cloud soient accessibles uniquement pour les utilisateurs authentifiés ;

- surveiller et enregistrer les activités (logs, trafic) ;

- envoyer des alertes en cas d’activité suspecte ;

- appliquer les politiques réglementaires comme le RGPD ou le HDS, et de générer des rapports d’audits.

Avantages du CASB

- L’évaluation et la gestion du shadow IT (« informatique fantôme ») en identifiant les applications non approuvées, telles que des espaces de stockage personnels utilisés pour des fichiers de l’entreprise, et en décidant de la marche à suivre (bloquer, limiter, encadrer ou adopter officiellement).

- Le contrôle granulaire de l’utilisation du cloud en s’appuyant sur les politiques de sécurité. Le CASB permet ainsi de contrôler finement les usages et de préciser, par exemple, que tel groupe d’utilisateurs peut lire, mais non téléverser de fichiers ou que telle action est interdite ou autorisée.

- La prévention contre les pertes de données grâce au DLP (Data loss prevention) et au chiffrement. Le CASB identifie les données sensibles et applique des règles du type : empêcher l’export d’un fichier vers une application cloud non approuvée ou émettre une alerte si une personne tente de partager un fichier sensible avec un lien public, etc.

- La visibilité des risques en évaluant leur niveau. Par exemple, une application sans chiffrement ou un site sans certification de sécurité seront considérés comme des risques élevés. Cette évaluation permet au CASB d’interdire l’accès à certaines applications, de l’autoriser avec certaines restrictions et de recommander des alternatives plus sûres.

- La protection contre les menaces en temps réel en surveillant les comportements anormaux tels qu’un compte qui se met à télécharger soudainement de nombreux fichiers, une connexion inhabituelle depuis un nouveau pays, etc. Le CASB peut alors alerter, couper la session et bloquer l’action suspecte.

SASE : périmètre, composantes et avantages

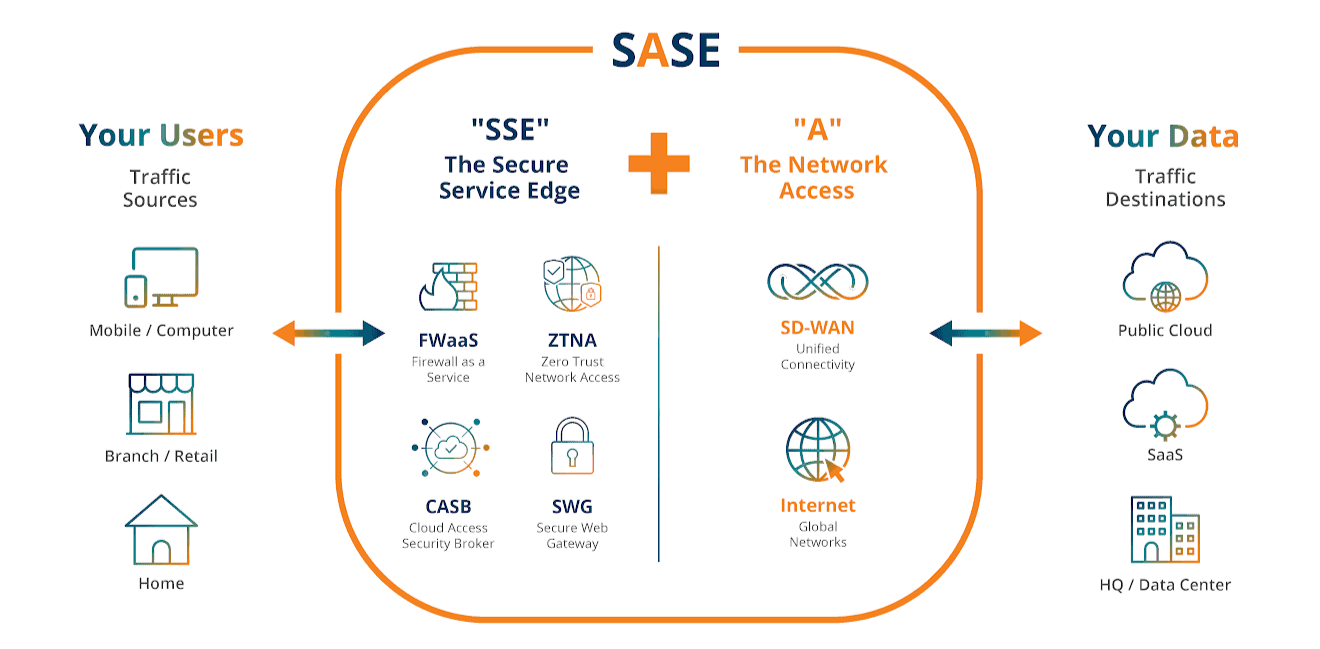

Périmètre de protection du SASE

De son côté, le SASE intègre les fonctionnalités du CASB, mais avec un périmètre holistique, donc plus large. Ainsi, il fournit un accès sécurisé aux données et aux réseaux couvrant alors l’ensemble des ressources informatiques de l’entreprise :

- les ressources basées sur le cloud (IaaS, SaaS, PaaS, données) ;

- les sites physiques ;

- les points de connexion des utilisateurs mobiles (edges).

Composantes de la pile de sécurité du SASE

- CASB ;

- SD-WAN (Software-Defined WAN) ;

- ZTNA (Zero Trust Network Access) ;

- SWG (Secure Web Gateway) avec filtrage d’URL et anti-malware ;

- FWaaS (FireWall-as-a-Service) avec inspection du trafic.

(source : Zayo)

Avantages du SASE

En tant que sur-ensemble du CASB, le SASE reprend les nombreux avantages de celui-ci et en ajoute d’autres, issus de la pile de sécurité :

- La réduction des coûts et de la complexité informatique grâce à l’utilisation d’une interface unique pour tout gérer.

- Le renforcement de la sécurité des données sur tous les edges (sites, services cloud, appareils mobiles, etc.) grâce à la détection et le blocage de menaces, dont les logiciels malveillants.

- L’authentification renforcée grâce à des contrôles d’accès basés sur (MFA).

- L’amélioration de l’expérience utilisateur (UX) et des performances globales grâce à une connectivité WAN optimisée (SD-WAN et PoP) qui réduit la latence et améliore la fiabilité.

{{cta-contact="/cta"}}

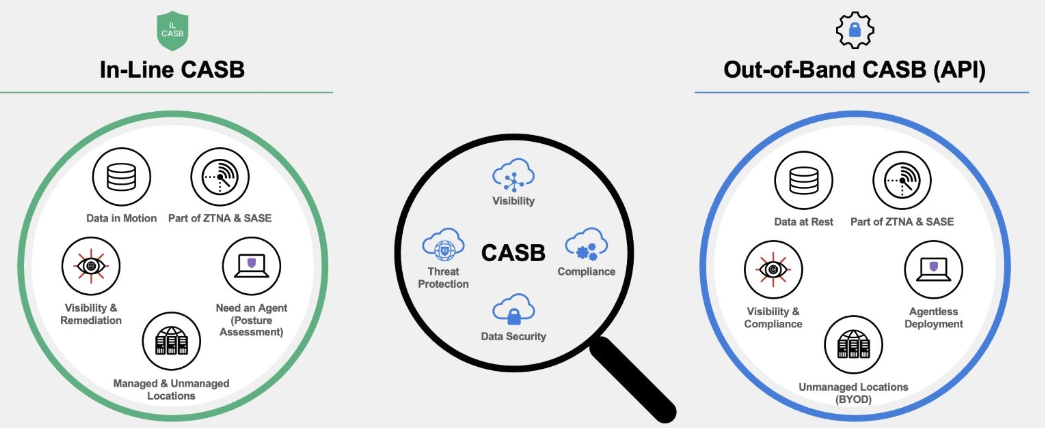

Les modèles de déploiement du CASB et du SASE

Il existe trois modèles de déploiement « classiques » du CASB :

- Forward proxy (proxy direct) où tout le trafic vers le cloud passe d’abord par le CASB alors placé du côté utilisateur. Il inspecte et applique les règles en temps réel.

- Reverse proxy (proxy inverse) où le trafic est redirigé vers le CASB après authentification (SSO, SAML). Ce mode est utile pour contrôler l’accès aux applications cloud sans installer un agent sur les postes.

- API-based ou API-scanning (balayage par API) où le CASB se connecte aux applications cloud via leurs API. Le CASB analyse alors les données « au repos » (stockées). Ce mode est particulièrement utilisé pour scanner des applications comme OneDrive, Google Drive, mais aussi les CRM comme Salesforce, etc.

Une approche hybride API-Proxy est aussi envisageable afin de combiner fonctionnalités et avantages.

(source : Fortinet)

Concernant le SASE, son architecture cloud native en fait un service unique et intégré faisant converger le réseau cloud (SD-WAN) et les solutions de sécurité informatique (incluant CASB). Le SASE est alors déployé à l’échelle mondiale via des PoP (Points of Presence) qui permettent d’appliquer la sécurité directement au plus près des utilisateurs, sans nécessiter l’empilement d’appliances de sécurité sur chaque site.

Comment choisir entre CASB et SASE ?

Le choix entre CASB et SASE dépend avant tout de l’architecture réseau en place dans votre entreprise et de vos besoins réels.

Commencez par évaluer votre architecture en fonction de ces trois critères :

- dispersion des sites, usages, accès et terminaux (endpoints) ;

- évolution prévue de votre WAN ;

- besoin de simplifier la pile de sécurité de l’infrastructure.

Prenez aussi en compte votre prochaine architecture réseau si une évolution est déjà envisagée.

Dispersion des sites et des usages

Il s’agit de déterminer le type d’architecture réseau de votre entreprise :

- CASB, si vous avez peu de sites, le télétravail est limité et si les accès aux applications cloud sont relativement simples.

- SASE, si votre entreprise dispose d’une infrastructure informatique complexe (nombreux sites, entrepôts ou filiales), si le travail à distance est fréquent avec de nombreux collaborateurs nomades ou si vous utilisez l’IoT (Internet des Objets). Dans ces différents contextes, le SASE permet d’appliquer les mêmes règles de cybersécurité partout avec une seule interface.

Type de WAN

Le WAN (Wide Area Network) est le réseau étendu reliant entre eux différents sites, filiales, data centers (centres de données), etc.

- CASB, si le réseau WAN peut rester « simple » (VPN site à site, pare-feu, éventuellement MPLS) avec peu de sites et des besoins cloud ciblés.

- SASE, si votre WAN est plus complexe. Par exemple, si le MPLS est remplacé par l’Internet, si vous ajoutez du SD-WAN et multipliez les points de connexion.

La pile de sécurité

La quantité d’outils de cybersécurité augmente à mesure que l’architecture réseau se complexifie.

Le CASB est généralement suffisant sur les réseaux LAN (Local Area Network) ou WAN simples pour lesquels une pile de sécurité réduite est suffisante. Cependant, il arrive que certains réseaux a priori « simples » nécessitent une plus importante pile de sécurité, rendant la gestion plus complexe. Dans ce type de cas, plusieurs options existent, notamment celle de à un service managé pour accompagner votre DSI. Le SASE peut également être étudié, mais il ne s’impose pas forcément.

En revanche, les architectures réseau complexes (SD-WAN, nombreux points d’accès, etc.) obligent à la multiplication des protections (pare-feu, solutions d’authentification, monitoring des logs et autres outils) rendant l’administration de la pile de sécurité plus lourde. L’architecture SASE constitue alors une réponse efficace et optimale.

Gardez en mémoire que le SASE est une solution spécialement pensée pour les infrastructures réseau complexes. Elle vise à simplifier la gestion de la sécurité des systèmes d’information grâce à une centralisation et une homogénéisation de la sécurité.

{{cta-modernisez-votre-it="/cta"}}

Plus d’articles

CASB vs SASE : quelles différences ?

Le cloud

CES 2026 : l’innovation technologique mondiale portée par le cloud

Actualités

.jpg)